Największa klęska polskiego wywiadu. Sowiecka akcja dezinformacyjna „Trust” 1921-1927 ebook

Marek Świerczek

Oferta wyłącznie dla osób z aktywnym abonamentem Legimi. Uzyskujesz dostęp do książki na czas opłacania subskrypcji.

14,99 zł

Najniższa cena z 30 dni przed obniżką: 14,99 zł

Najniższa cena z 30 dni przed obniżką: 14,99 zł

Zbieraj punkty w Klubie Mola Książkowego i kupuj ebooki, audiobooki oraz książki papierowe do 50% taniej.

Dowiedz się więcej.

- Wydawca: Fronda

- Kategoria: Literatura popularnonaukowa•Nauki humanistyczne

- Język: polski

Jak zapewnić nowopowstałemu bolszewickiemu państwu okres oddechu dla ustabilizowania sytuacji wewnętrznej? Jak uniknąć interwencji zbrojnej państw zachodnich oszukując „białą“ emigrację i obce wywiady? Wystarczy rozgłaszać, że Związek Sowiecki upadnie z hukiem, bo na jego terenie działa rozbudowana konspiracja, która obali władzę czerwonych? Jak zwabić przy okazji liderów „białej“ rosyjskiej opozycji do Rosji i jak przewerbować oficerów służb zachodnich penetrujących Bolszewię?

Pomysł tej – nie da się ukryć – błyskotliwej operacji wyszedł z gabinetu Feliksa Dzierżyńskiego. „Trust“ to precyzyjnie przygotowana i brawurowo poprowadzona akcja dezinformacyjna – matka wszystkich późniejszych akcji sowieckich służb wywiadu. Czerwona bezpieka stworzyła fikcyjną organizację podziemną „przygotowującą przewrót“ w Sowieckiej Rosji i restaurację dawnej władzy. Smutną rolę w tej paneuropejskiej zagrywce odegrał polski wywiad, wywiedziony umiejętnie w pole.

Rosyjskie służby przejęły aktywa wywiadowcze swoich sowieckich poprzedniczek i udoskonaliły akcje dezinformacyjne montowane według schematu kombinacji Trust.

Postsowieckie służby wciąż wmawiają nam, że właściwie ich nie ma, że są bezsilne, że nie wpływają na wydarzenia w naszym kraju. A nasza podejrzliwość to tylko kompleksy i rusofobia. Przyszło nam zatem żyć w rozkwicie akcji Trust 2.0, choć nie chcemy tego przyjąć do wiadomości. Nie znamy rozmachu działań skierowanych przeciwko Polsce, ale możemy podejrzewać, że następcom Dzierżyńskiego z FSB nie brakuje fantazji i - znajomości charakteru Polaków. Sprawdźmy jak wyglądał mechanizm działania pierwowzoru tych operacji.

Wyselekcjonowani agenci operacji „Trust“ ruszyli na Zachód, szukajac sprzymierzeńców. Przekonali rządy, służby państw zachodnich i media o słabości sowieckich sił, o nieuchronności upadku Związku Sowieckiego, a przy okazji przejęli wszystkie fundusze przeznaczone na wspomożenie „opozycji“. Państwa zachodnie w znacznym stopniu sfinansowały więc akcję wymierzoną przeciwko sobie.

Do wybuchu drugiej wojny światowej Sowieci przeprowadzili 40 operacji według metodyki Trustu. Po kapitulacji III Rzeszy, kolejne klony Trustu - zwane dwojnikami, zostały zrealizowane na Ukrainie - w ramach zwalczania UPA (akcja „Arsenał 1“), i w Polsce, gdzie ubecja stworzyła całą fikcyjną V komendę WiN (akcja „Cezary“).

Ebooka przeczytasz w aplikacjach Legimi na:

Liczba stron: 719

Popularność

Podobne

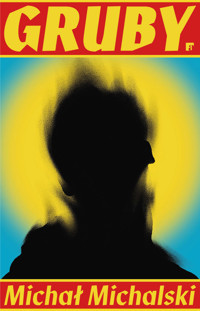

Marek Świerczek

Największa klęska polskiego wywiadu

Sowiecka akcja dezinformacyjna „Trust” 1921-1927

Okładka, fotoedycja

Fahrenheit 451

Korekta i redakcja

Jacek Fronczak

Dyrektor projektów wydawniczych

Maciej Marchewicz

ISBN 9788380795297

© Copyright by Marek Świerczek 2020

© Copyright for Fronda PL Sp. z o.o., Warszawa 2020

Książka jest poprawioną wersją publikacji, która nakładem wydawnictwa Taurus, Radomsko ukazała się pod tytułem:MOCR- TRUST. Polski wywiad wojskowy a sowiecka operacja dezinformacyjna 1921-1927

WydawcaWydawnictwo Fronda Sp. z o.o.ul. Łopuszańska 3202-220 Warszawatel. 22 836 54 44, 877 37 35 faks 22 877 37 34e-mail: [email protected]

KonwersjaEpubeum

Wstęp

Operacja przeprowadzona przez sowiecki kontrwywiad, znana jako afera MOCR-Trust1, była wielokrotnie opisywana2, ale tej pory nie doczekała się starannej analizy wykraczającej poza mniej lub bardziej dokładne odtworzenie wydarzeń historycznych. Jednym z powodów tego jest fakt, że do dnia dzisiejszego nie zostały odtajnione pełne materiały operacyjne 3.

Dlatego opisywanie afery MOCR-Trust jest w gruncie rzeczy powtarzaniem tez podsuniętych przez GPU4 w 1927 roku poprzez rzekomego uciekiniera z MOCR, Eduarda Opperputa5 lub propagandowych enuncjacji KGB rozprzestrzenionych za pomocą książki Lwa Nikulina z 19656roku, bądź wreszcie akceptacją ocen zawartych w dokumentach Oddziału II SG WP, czyli organizacji będącej ofiarą manipulacji.

Nie licząc prób analizy kontrwywiadowczej MOCR-Trustu dokonanych w latach 60. i 70. XX wieku przez CIA – wówczas znajdującej się pod wpływem teorii głoszonych przez szefa wydziału kontrwywiadowczego CIA Jamesa Jesusa Angletona7 – do dnia dzisiejszego nikt nie pokusił się o próbę przeanalizowania afery w taki sposób, by zrozumieć zarówno stojące za nią mechanizmy funkcjonowania biurokracji wywiadowczych, jak i specyfikę metod wprowadzania w błąd, które sowieckie służby specjalne wypracowały w trakcie trwania operacji i wykorzystywały później w ogromnej liczbie operacyjnych klonów.

Niedostatek materiałów archiwalnych wymusza multidyscyplinarny charakter takiej analizy. Bez użycia aparatu pojęciowego teorii kontrwywiadowczej, socjologii organizacji i psychologii poznawczej, zrozumienie fenomenu Trustu wydaje się niemożliwe8.

Trzeba pamiętać, że Trust nie jest wyłącznie zjawiskiem historycznym. Metodyka pracy kontrwywiadowczej stworzona podczas operacji stała się później podstawą funkcjonowania służb sowieckich i rosyjskich, które od 90 lat powtarzają z niewielkimi zmianami scenariusz wprowadzania w błąd obcych służb9. Do drugiej wojny światowej służby sowieckie przeprowadziły od 25 do 40 operacji będących zastosowaniem metodyki Trustu w różnych środowiskach kulturowych i w różnych celach operacyjnych10. W trakcie wojny Sowieci zrealizowali nie mniej niż 185 gier operacyjnych zarówno z wykorzystaniem podwójnych agentów, jak i kanału radiowego (radiogier)11. Ich skuteczność była przy tym tak duża, że nawet we wspomnieniach powojennych Walter Schellenberg chełpił się zdobyciem agentury w sztabie Konstantego Rokossowskiego, nie rozumiejąc, że byli to ludzie podsunięci mu przez NKWD 12.

Po kapitulacji III Rzeszy Sowieci kontynuowali gry kontrwywiadowcze głównie w obszarze uznanym za swoją strefę wpływów13. Klony (tzw. dwojniki) Trustu zostały zrealizowane m.in. na Ukrainie w ramach zwalczania UPA (operacja pod kryptonimem Arsenał 114), w Polsce, gdzie służyły neutralizacji podziemia (operacja Arsenał 2, znana także pod polskim kryptonimem Cezary15) oraz w krajach Pribałtyki, gdzie posłużono się identycznymi metodami w celu likwidacji partyzantki i przecięcia kanałów komunikacji z Zachodem16.

Na przełomie lat 50. i 60. a zwłaszcza w latach 70. XX wieku dotychczasowe doświadczenia w grach dezinformacyjnych17 zostały przyjęte przez KGB za strategiczną zasadę prowadzenia działań operacyjnych. Teoria sowieckiego kontrwywiadu jako aksjomat do stosowania we wszystkich fazach operacji przyjęła pojęcie „ofensywności operacyjnej” (opieratiwnaja nastupatielnost’) 18 .

W latach 60. i 70. XX wieku toczono gry dezinformacyjne przeciwko służbom zachodnim na szeroką skalę, czego najlepszym dowodem jest afera Jurija Nosenki, któremu CIA najpierw bezspornie udowodniła, że kłamał w zeznaniach (a więc był fałszywym dezerterem, użytym przez KGB w celu oszukania Amerykanów), ale potem – wskutek zadziwiającego splotu okoliczności – został zrehabilitowany i przyjęty do pracy w charakterze kontrwywiadowczego konsultanta Agencji19.

Żeby w pełni pojąć skutki przyjęcia podstawowych zasad operacji Trust jako strategicznych założeń działań sowieckich oraz dynamikę rozwoju tej metody, należy pamiętać, że o ile właściwa operacja trwała (według posiadanych danych historycznych) około 5–6 lat, to akcja o identycznym schemacie operacyjnym przeprowadzona przez służby kubańskie pod kierownictwem KGB przeciwko CIA trwała już 26 lat20.

Pięciokrotne wydłużenie czasu operacji, pomimo technologicznego skoku, który dokonał się w działalności wywiadowczej, doskonale pokazuje skuteczność działania służb typu sowieckiego i postsowieckiego.

A przecież kolejne generacje Trustu wciąż były jedynie wariacjami tych samych założeń i metod, które zastosowano w latach 20. XX wieku, by „oślepić” Zachód.

Z tego powodu warto odtworzyć przebieg operacji i poddać go starannej analizie. Praca taka bowiem nie ma jedynie wartości historycznej, ale może stać się podstawą do opracowania sposobów obrony przed operacjami dezinformacyjnymi, które z całą pewnością są stosowane do dzisiaj, różniąc się od pierwowzoru jedynie tym, że ich bohaterowie nie są opisywani w gazetach i rzadko trafiają do podręczników historii.

Prostą ilustracją tej tezy jest raz nadana i nigdy nie powtórzona informacja RTR Płanieta z pierwszych dni wojny rosyjsko-gruzińskiej, z której wynikało, że kontrwywiad Federacji Rosyjskiej aresztował kilkudziesięciu żołnierzy i oficerów armii rosyjskiej pochodzenia gruzińskiego, którzy – pracując dla wojskowego wywiadu gruzińskiego – wpadli, rzekomo dzięki głupocie ich oficerów prowadzących, mających dzwonić do swojej agentury na telefony komórkowe, by szybko zdobyć informacje o ruchach rosyjskich kolumn pancernych. Informacja ta nie została później powtórzona, co sugeruje, że wywiad gruziński najprawdopodobniej mógł paść ofiarą prowokacji z wykorzystaniem sieci podwójnych agentów, czyli z zastosowaniem klasycznej metodyki Trustu.

Przyjęcie takiej perspektywy tłumaczyłoby zarówno niezrozumiałą z militarnego i propagandowego punktu widzenia decyzję prezydenta Michaila Saakaszwilego o zaatakowaniu Osetii Południowej i Abchazji, która zakończyła się utratą przez Gruzję zbuntowanych terenów i – gdyby nie interwencja dyplomacji Zachodu – doprowadziłaby do zdobycia Tbilisi i zainstalowania tam władz w pełni uległych wobec Federacji Rosyjskiej, jak i niepojęte zwlekanie prezydenta Dmitrija Miedwiediewa z natychmiastowym udzieleniem pomocy atakowanym przez Gruzinów rozjemczym wojskom rosyjskim.

Warto także zauważyć, że przed rozpoczęciem wojny, rosyjskie satelitarne kanały telewizyjne przez niemal rok emitowały serię reportaży ilustrujących rozkład armii rosyjskiej: pokazywano rdzewiejące na redach okręty wojenne, pilotów niemogących wykonywać lotów ćwiczebnych z braku paliwa, żebrzących żołnierzy itp. Agresywne w wymowie publicystycznej programy trwały aż do wybuchu konfliktu i to pomimo tego, że ich ostrze uderzało bezpośrednio w tandem rządzący Rosją, to jest premiera Putina i prezydenta Miedwiediewa. Natomiast w trakcie walk i po ich zakończeniu, natychmiast zmienił się ton relacji, które przybrały charakter triumfalistyczny. W kontekście całego przebiegu konfliktu, który w ocenie większości analityków nosił cechy prowokacji, działania te mogły wskazywać na stosowanie przez Rosjan dezinformacji mającej przekonać Gruzinów o niezdolności armii rosyjskiej do zdecydowanej interwencji w razie konfliktu.

Dlatego celem tej pracy jest przeprowadzenie możliwie najbardziej wszechstronnej analizy operacji Trust, by móc zrozumieć zastosowane podówczas metody, jak i wypracować sposoby obrony przed operacjami dezinformacyjnymi, które pozostają strategiczną osią większości operacji rosyjskich służb.

Należy przy tym podkreślić kilka elementów istotnych z punktu widzenia analizy. Po pierwsze, nikt nie opisał jeszcze operacji Trust w jej całej złożoności. Istniały przecież oficjalne jaczejki MOCR-Trustu (tzw. ZJARMA21) w Rewlu, Berlinie22, Paryżu, Warszawie, Helsingfors i Kownie23. Dodatkowo funkcjonowała placówka MOCR w Wolnym Mieście Gdańsku24. Wiadomo również, że Trust docierał ze swoją dezinformacją do wywiadu francuskiego i brytyjskiego, a nawet włoskiego25 oraz z całą pewnością do japońskiego26. Na przykładzie działania warszawskiego ZJARMA wiemy, że modus operandi agentów GPU działających pod przykryciem jaczejki MOCR polegał zarówno na utrzymywaniu kontaktów w lokalnych środowiskach emigracji rosyjskiej, jak i penetracji sztabów generalnych państwa goszczącego przedstawicieli monarchistów oraz werbowaniu do pracy w ZJARMIE urzędników tego państwa, najchętniej pochodzenia rosyjskiego.

Można zatem przyjąć, że całość operacji GPU obejmowała minimum siedem świetnie działających tzw. organizacji przykrycia w sześciu krajach oraz wykorzystujące legendę organizacji monarchistycznej „dotarcia operacyjne” do sztabów generalnych państw interesujących sowieckie służby27. Dopiero opisanie ich wszystkich, nałożenie ich działalności na ówczesną sytuację polityczną w krajach-gospodarzach oraz skorelowanie aktywności poszczególnych ZJARM ze sobą nawzajem (by wychwycić, które z nich nawzajem pełniły wobec siebie rolę „wzmocnienia dezinformacyjnego”) pozwoliłoby na wyciąganie w prawdziwych wniosków co do rzeczywistego przebiegu operacji oraz jej skali.

Po drugie, przypomnijmy, że zasadnicze tezy na temat Trustu obowiązujące do dnia dzisiejszego pochodzą od aktywnego do końca agenta GPU, Eduarda Opperputa. Zafałszowało to opis (zwłaszcza w kwestiach rzeczywistego charakteru głównych dramatis personae operacji oraz czasu ich aktywności) oraz zawęziło horyzont poznawczy jedynie do kwestii oddziaływania na rosyjską emigrację, a pominięło wpływ na zachodnie służby i polityków. Z tego, między innymi, powodu, rozgrywająca się w kilku krajach operacja nie doczekała się jeszcze pełnego opisu.

Dzisiaj wiemy, że tylko kilka osób wywodzących się z polskiego wywiadu oraz spośród rosyjskiej emigracji, zdołało jedynie cząstkowo podjąć analitycznie temat wielkiej, sowieckiej prowokacji, opierając się na dostępnym im materiale, czyli głównie na enuncjacjach Opperputa. Wszystkie inne współczesne opracowania, korzystające z ich dorobku, powtarzały utarte sądy i pierwotne pochodzenie informacji od GPU tym sposobem uległo zatarciu.

W dostępnych opracowaniach brak śladów sugerujących przeprowadzenie jakichkolwiek śledztw lub kompleksowych postępowań sprawdzających w sztabach generalnych państw, które padły ofiarą prowokacji. Jedynie Estończycy próbowali bezskutecznie28 oskarżyć Ado i Romana Birków. Litwini wprawdzie złapali kierownika ich ZJARMA na szpiegostwie na rzecz Sowietów i go rozstrzelali, lecz – jak wynika z dostępnych informacji – nie przeprowadzono szerzej zakrojonego śledztwa. Natomiast Finowie, z całą pewnością także infiltrowani, nie tylko nie przeprowadzili własnych postępowań, ale oskarżyli przy tym o infiltrację polski Sztab Generalny i tak dokładnie zepchnęli aferę w niepamięć, że w jedynym dostępnym opracowaniu fińskim, nie tylko jej przebieg, ale nawet nazwiska agentów GPU są podane błędnie29.

Oddział II SG WP, choć początkowo jego oficerowie robili wrażenie przeczuwających powagę sytuacji po samodekonspiracji Trustu30, gdy tylko zrozumiał skalę i konsekwencje oskarżeń Opperputa, zatuszował sprawę, nie pociągając do odpowiedzialności karnej ani jednej osoby odpowiedzialnej za wywiadowczą klęskę31. Postępowanie kierownictwa polskiego wywiadu nie odbiegało zasadniczo od decyzji podjętych w innych zagranicznych sztabach, które również wybrały opcję usunięcia ze służby jedynie najbardziej skompromitowanych oficerów, rezygnując z postępowań sądowych czy choćby dyscyplinarnych wobec nich32.

Po trzecie, należy założyć, że w sytuacji, gdy operacja Trust stała się kanwą instrukcji działań dezinformacyjnych z użyciem podwójnej agentury, Rosjanie nigdy nie ujawnią pełnych (względnie prawdziwych) materiałów operacji, słusznie zakładając, że wnioskując na ich podstawie, można by odtworzyć przyjęty przez ich służby (i praktykowany do dziś) modus operandi33. Dowodem na prawdziwość tego założenia mogą być prace sowieckich i rosyjskich historyków poświęconego zagadnieniu, które konsekwentnie zajmują się jedynie opisanym przez Opperputa działaniem GPU przeciwko rosyjskiej emigracji, pomijając całkowicie szerokie spektrum działalności ZJARM w europejskich stolicach i sztabach34.

Tym sposobem, historyk służb specjalnych dysponuje jedynie szczątkowymi informacjami na temat relatywnie niewielkich wycinków złożonej operacji, w dodatku skażonymi od początku kłamstwami wymyślonymi na Łubiance w celu zafałszowania jej rzeczywistego przebiegu. W sytuacji braku możliwości przeprowadzenia szerokiej kwerendy oraz wobec świadomej „dezinformacji na temat dezinformacji”, mającej ukryć mechanizm rozprzestrzeniania operacji, pozostaje zebranie dostępnych źródeł historycznych i nałożenie ich na wypracowaną do chwili obecnej teorię operacji dezinformacyjnych.

W tak rozumianej analizie, centralne miejsce musi zająć Oddział II SG WP.

Po pierwsze dlatego, że materiałów dotyczących innych sztabów brak, w związku z czym dysponujemy tylko niekompletnymi materiałami polskiego wywiadu oraz korespondencją rosyjskich środowisk emigracyjnych.

Po drugie, Oddział II SG WP odegrał w operacji sowieckiej rolę szczególną, aktywnie pomagając sowieckim agentom w ich kontaktach z Europą Zachodnią, przekazując dalej dezinformację i uwiarygodniając zarówno fałszywki sowieckie35 jak i samą agenturę GPU.

Po trzecie, kwestie oddziaływania Trustu na białą emigrację były już wielokrotnie omawiane i jako takie, nie stanowią analitycznego novum, mogą za to być użyte w analizie jako tło informacyjne.

Po czwarte wreszcie, dysponujemy nie tylko (niekompletnym) materiałem dokumentalnym wytworzonym przez polski wywiad w trakcie operacji, ale także wspomnieniami i ocenami oficerów – bezpośrednich uczestników wydarzeń. Daje to możliwość poszerzenia wglądu zarówno w przebieg operacji, jak i w jej tragiczne dla Polski skutki, tj. penetracji polskiej służby oraz praktycznej likwidacji wywiadu głębokiego na ZSRR, którego nie udało się odbudować do 1939 roku36.

Punktem wyjścia niniejszej analizy, prócz materiałów archiwalnych Oddziału II i dotyczących emigracji rosyjskiej, są także dostępne opracowania i przyczynki, z których jednak jedynie część ma wartość naukową.

Pierwszym i podstawowym dla następnych opracowań są informacje rzekomego dezertera z GPU, Opperputa, złożone w Helsingfors w 1927 roku, które były rozprzestrzenione zarówno w formie enuncjacji prasowych, jak i zeznań dla wywiadów zachodnich. W formie najpełniejszej (choć zarazem oczyszczonej z dokładniejszych informacji przekazywanych przez Opperputa konkretnym służbom wywiadowczym) można je odnaleźć w tzw. 36 memorandach37, na które powoływali się wszyscy piszący na temat Trustu. Pomimo oczywistego dziś wypełniania przez Opperputa misji dla OGPU w trakcie rzekomej ucieczki do Finlandii, wciąż jeszcze istnieją badacze, którzy wierzą w prawdziwość jego nawrócenia i uczciwość złożonych wyjaśnień38.

Liczne publikacje prasowe (głównie w emigracyjnej prasie rosyjskiej) powstające po rzekomej zdradzie Opperputa i komentujące jego rewelacje, choć zawierały sporo ciekawych informacji, z uwagi na uwikłanie emocjonalne autorów oraz brak możliwości zweryfikowania danych, nie zdobyły się na szerszy ogląd zagadnienia. Pierwszą próbę tego rodzaju podjął Wasilij Szulgin, który w artykule Posliesłowii k’ Triom stolicam, opublikowanym w październiku 1927 roku39 próbował wyjaśnić powodzenie Trustu, który jego samego ośmieszył – dzięki zorganizowaniu rzekomo tajnej podróży po ZSRR – i trwale skompromitował w środowisku emigrantów. Prócz wielu artykułów prasowych towarzyszących aferze Trustu w 1927 roku, pojawiło się także omówienie prezentujące nieco szerszy punkt widzenia w formie raportu dla Departamentu Stanu USA pierwszego przedstawiciela dyplomatycznego USA na Łotwie, Fredericka W.B. Colemana40.

Następną próbę wyjaśnienia fenomenu Trustu podjął tekst z 1935 roku dawnego współpracownika gen. Piotra Wrangla, Nikołaja Czebyszewa, który należał do niewielu białych Rosjan od początku przekonanych o jego prowokacyjnym charakterze41.

Do elementów operacji Trust sięgał także artykuł Władymira M. Lewickiego, który ukazał się w Paryżu w 1936 roku42 oraz dwa omówienia Aleksandra Amfiteatrowa publikowane w paryskim „Wozrożdeniju”, rzekomo w oparciu o materiały brytyjskiego wywiadu43.

Zapewne w związku z próbą powrotu do tematu na łamach rosyjskiej prasy emigracyjnej, Piotr N. Malewskij-Malewicz przesłał w 1936 roku do Departamentu Stanu USA dwa memoranda (15 marca oraz 10 kwietnia), w których przywoływał informacje dotyczące prowokacji Trustu44.

Po długiej przerwie w zainteresowaniu tematem, kolejnym podejściem był artykuł Jerzego Niezbrzyckiego z 1949 roku, w którym autor usiłował przedstawić syntetyczny obraz wydarzeń, jednocześnie próbując postawić wstępną diagnozę przyczyn powodzenia sowieckiej operacji45. Co ciekawe Niezbrzycki opublikował swoje przemyślenia na temat Trustu nie tylko w polskiej „Kulturze”, ale także paryskim „Wozrożdieniju”, gdzie pojawiło się kilka artykułów poświęconych tej kwestii46 i w brytyjskim „Eastern Quarterly”47. W 11 lat później, pod pseudonimem Geoffrey Bailey, raz jeszcze próbował zmierzyć się z tematem, jednak powtórzył jedynie w nieco rozwiniętej formie główne tezy swojego artykułu z 1949 roku48. Zainteresowanie Niezbrzyckiego tematyką Trustu odbiło się także na jego nowej żonie, Natalie Grant, która w 1963 roku napisała artykuł, w którym poruszyła tę tematykę49, a potem do końca życia zajmowała się nią aktywnie50, stając się jednym z bardziej cenionych specjalistów od dezinformacji sowieckiej.

W 1965 roku pojawiła się pierwsza książka, której autor miał w oczywisty sposób dostęp do wybranych materiałów GPU. Była to Miortwaja zyb’ Lwa Nikulina51. Publikacja ta miała zatrzeć serię kompromitujących niepowodzeń KGB na początku lat 60. XX wieku, a przy tym kontynuowała linię zniekształcania prawdy historycznej wyznaczoną przez zeznania Opperputa niemal 40 lat wcześniej.

Jej charakter propagandowo-literacki nie zmienia faktu, że jest to jedyna pozycja sięgająca, jak się wydaje, do oryginalnych dokumentów GPU. Niejako jej dopełnieniem był list do redakcji „Krasnoj Zwiezdy” gen. Nikołaja Szimanowa, w którym chwalił on powieść Nikulina za przywrócenie czci zniesławionym przez Ławrientija Berię oficerom52.

W odpowiedzi na publikację sowiecką, pojawił się artykuł uczestnika wydarzeń z lat 1921–1927, Wiktora T. Drymmera53 – jednak pełen nieścisłości i konfabulacji. Mniej więcej w tym samym czasie powstała książka analityczno-wspomnieniowa54 innego oficera Oddziału II SG WP uwikłanego w operację Trust, Władysława Michniewicza, która jednak – z uwagi na niechęć wydawców – została wydana własnym sumptem autora dopiero w 1991 roku55.

W 1974 roku wyszła w Kanadzie następna praca napisana przez bezpośredniego uczestnika operacji, Siergieja Wojciechowskiego, w której autor, podobnie jak Michniewicz, starał się łączyć własne wspomnienia z próbą uporządkowania już posiadanej wiedzy oraz z hipotezami tłumaczącymi powodzenie operacji .

Od książki Wojciechowskiego do lat 90. XX wieku prawdopodobnie nie powstało już żadne opracowanie dotyczące samej operacji Trust. Wprawdzie w literaturze anglosaskiej i sowieckiej pojawiały się często artykuły i wzmianki o operacji w szerszych opracowaniach dotyczących historii służb sowieckich lub losu Sidneya Reilly’ego, jednakże nie pojawiła się żadna monografia poświęcona opisowi lub analizie samej operacji. Jest to o tyle niezwykłe, że od lat 60. XX wieku kontrwywiad CIA (od czasów J.J. Angletona) aktywnie studiował zagadnienie, usiłując potraktować je jako klucz do zrozumienia gier prowadzonych przez KGB z Zachodem za pomocą podwójnej agentury56.

W 1990 roku, w ramach Freedom of Information Act, The Center For Intelligence Studies wydał reprint jednego z opracowań CIA poświęconemu Trustowi57. W rok później, zapewne na fali powracającego zainteresowania sprawą Trustu, opublikował w końcu swą książkę wspomniany już Władysław Michniewicz. Jednakże na kolejne monografie trzeba było czekać całą dekadę. W 2003 roku Flejszman zaprezentował znakomicie udokumentowaną pracę poświęconą sprawie Trustu, w której, pomimo ogromu zebranego materiału faktograficznego, uznawał prawdziwość nawrócenia Opperputa w 1927 roku, a zatem nobilitował tym samym zniekształcenie przez niego prawdy do rangi zweryfikowanego faktu58. W pięć lat później pojawiły się dwie inne prace zajmujące się kwestią Trustu napisane przez młodego historyka rosyjskiego, które jednak nie wniosły wiele nowego do już ustalonego przez Opperputa i Nikulina kanonu59. W 2010 roku pojawiła się pierwsza oparta na dokumentach Oddziału II SG WP książka Andrzeja Krzaka, która opisywała jedynie historię operacji, bez stawiania rozbudowanych hipotez roboczych i prób wypełniania luk w posiadanym materiale faktograficznym.

Jak wynika z powyższego przeglądu prac poświęconych Trustowi, żaden z autorów nie zdołał nie tylko opisać operacji w całym zakresie, skupiając się na znanym wycinku, ale także – dzięki cytowaniu już powstałych prac (zwykle o charakterze wspomnieniowym lub quasi hagiograficznym) – w większości nie wyszedł z kolein myślowych wyznaczonych przez sowieckie służby zacierające ślady po operacji.

Wyjątkami są Michniewicz, który próbując wyjaśnić sukces Sowietów, oskarżył kilku oficerów Oddziału II SG WP o szpiegostwo na rzecz ZSRR, nie podając jednak przekonujących dowodów winy oraz Krzak, który w swojej książce wskazuje kilka niepokojących symptomów60, jednak nie rozwija zauważonych wątków.

Dlatego warto przeprowadzić tu analizę operacji Trust, zajmując się dostępnym materiałem faktograficznym i badając zasady prowadzenia operacji dezinformacyjnych za pomocą podwójnej agentury – w ten sposób istnieje szansa na wypełnienie luk za pomocą hipotez roboczych opartych na znanym i zweryfikowanym modus operandi. Innymi słowy, tam, gdzie nie wiadomo, co naprawdę się wydarzyło, można przyjąć, że skoro w podobnych warunkach, podobne służby postępowały w konkretny sposób, zatem i w przyjętym modelu, rzecz może wyglądać podobnie.

Tak rozumiana metodologia pracy wynika nie tylko z fragmentaryczności dostępnych materiałów, ale także z praktyki działania służb typu sowieckiego, w których zawarta w dokumentach służbowych treść bynajmniej nie musi odpowiadać stanowi faktycznemu, a co za tym idzie, nawet dysponując materiałami sprawy sowieckiej, należy traktować dokumenty jedynie jako materiał wyjściowy. Jest to skutkiem splotu kilku czynników.

Po pierwsze, podstawową zasadą regulującą funkcjonowanie takich służb była bezwzględna konieczność ochrony źródeł w warunkach paranoidalnej podejrzliwości kształtowanej u oficerów. Z tego powodu, naprawdę ważne źródła wcale nie musiały być rejestrowane i ujmowane w sprawie. Mogły być nawet prowadzone aktywne działania operacyjne wobec aktywnego źródła, w celu ukrycia go nawet przed własnym aparatem, włącznie do stosowania bardziej zdecydowanych metod ochrony takich jak aresztowanie, fikcyjne skazanie lub upozorowana śmierć61.

Po drugie, materiały tych służb były tajne, a co za tym idzie, nie poddawane zewnętrznej kontroli. To powodowało, że nie istniał praktycznie żaden mechanizm mogący regulować stosunek prezentowanych przez służby wniosków do rzeczywistości. Stąd brały się analizowane do dzisiaj aberracje sowieckich służb, wskutek których realizowano np. likwidację kolejnych podejrzanych grup (Polaków, Żydów, inteligentów z Prompartii itd.). Z perspektywy czasu wiadomo, że te opieratiwnyje dieła były sfabrykowane, ale historycy próbujący wyjaśniać ten fakt za pomocą np. tajnych rozkazów władzy sowieckiej mogą się mylić. Mechanizm związku między paranoją Stalina a jego służbami specjalnymi z całą pewnością był oparty na wzajemnym oddziaływaniu obu elementów tej układanki.

Po trzecie, kolejną przesłanką wpływającą na wybór analizy modelowej w miejsce historycznego opisu jest związek między tajnością i ochroną źródeł, a korupcją służb. Wulgaryzując nieco zagadnienie, ochrona źródeł współgrała z możliwościami uzyskiwania dodatkowych gratyfikacji przez oficerów, którzy mogli swobodnie wkładać w usta prawdziwym lub fikcyjnym agentom treści uzyskane z całkowicie odmiennych źródeł62.

Po czwarte i ostatnie, należy dodać, że stałym elementem działań służb tego typu jest konsekwentna ochrona informacji na temat rzeczywistego przebiegu zdarzeń metodą koncy w wodu, czyli nie tylko poprzez dezinformację mającą podsunąć fałszywe interpretacje wydarzeń, ale także fizyczną likwidację ich uczestników. Warto wspomnieć, że ze wszystkich istotniejszych aktorów operacji Trust ze strony sowieckiej, zdecydowana większość została zlikwidowana najpóźniej podczas czystek stalinowskich. Bodaj jedynie generał Aleksander Łangawoj przeżył, trafiając do łagru – choć pewnie tylko dlatego, że uczestniczył w pobocznej linii Trustu, czyli w infiltracji emigracyjnej Eurazji.

Podsumowując, przyjęty model analityczny wynika ze specyfiki obiektu badania, czyli instytucji, która z założenia produkuje dokumentację niekoniecznie odpowiadającą faktom. Tożsamość agentury, czas jej funkcjonowania, rozróżnienie między operacyjnymi celami taktycznymi i strategicznymi (między którymi może istnieć głęboka sprzeczność) i wreszcie systematyczne zniekształcanie rzeczywistości powodują, że skutecznym paradygmatem badań może być nie historyczny, oparty na dokumentach opis, a analiza krytyczna, oparta na przystawianiu dokumentarnych faktów do ustalonego modus operandi danej służby, a nie formułowanie założeń na podstawie dokumentów63.

Powyższe wymusiło również przyjęcie modelu problemowo-chronologicznego, jako najbardziej adekwatnego do rozwiązania podjętego problemu badawczego.

Ze względu na obrany cel badawczy, praca oparta została przede wszystkim na analizie zachowanej dokumentacji współpracy Oddziału II SG WP z Trustem (zgodnie z nomenklaturą ówczesną Referatu „Wschód” z organizacją „M”) – znajdującej się w Centralnym Archiwum Wojskowym w Warszawie-Rembertowie, w zespole akt Oddziału II Sztabu Generalnego/Głównego Wojska Polskiego; w Archiwum Akt Nowych w Warszawie, w zespołach: „Attachés wojskowi RP przy rządach państw kapitalistycznych” i „Attachat wojskowy w Moskwie” oraz w ograniczonym stopniu (ze względu na realia polityczne) – na materiałach przechowywanych w moskiewskim Wojskowym Archiwum Państwowym, w zespole akt Oddziału II SG WP (Fond 308). Istotnym uzupełnieniem materiałów archiwalnych jest rosyjska prasa emigracyjna z okresu samodekonspiracji Trustu, zawierająca wiele informacji pochodzących od naocznych świadków i osób znających osobiście Opperputa jeszcze z okresu, gdy realizował prowokację wobec Borysa Sawinkowa, a także omówione już wcześniej publikacje należących do kanonu badaczy operacji Trust.

Z kolei rozdziały omawiające teorię operacji dezinformacyjnych zostały oparte na wprowadzeniu do teorii dezinformacji H. Lewandowskiego opublikowanym w 2000 roku64 oraz – nade wszystko – na fundamentalnej pracy współautora sukcesu operacji Double Cross, Johna C. Mastermana65.

Założenia teoretyczne operacji dezinformacyjnych realizowanych przez służby specjalne zostały uzupełnione przez sięgnięcie po prace licznych autorów zajmujących się problematyką kłamstwa, manipulacji, propagandy i PR, głównie w kontekście życia codziennego, biznesu i negocjacji . Próba wypracowania odpowiedzi na temat mechanizmów psychospołecznych stojących za sukcesem GPU wobec Oddziału II została oparta na omówionych w tekście koncepcjach amerykańskich psychologów społecznych na temat kłamstwa współuczestniczącego, dysonansu poznawczego oraz syndromu myślenia grupowego.

Sawinkow przed moskiewskim sądem, październik 1926 r.

Przypisy

1 MOCR jest akronimem pełnej nazwy organizacji kontrolowanej przez GPU: Monarchiczeskaja Organizacja Centralnoj Rossiji, Trust (właściwie w wersji rosyjskiej Triest) zaś było oznaczeniem kodowym używanym w korespondencji z zagranicą na określenie MOCR; A. Krzak, Czerwoni Azefowie. Afera „MOCR-TRUST” 1922–1927, Warszawa 2010, s. 183; L. Nikulin, Miortwaja zyb’, Moskwa 1965, wersja online bez paginacji: http://royallib.ru/book/nikulin_lev/mertvaya_zib.html [dostęp: 21.11.2013 r.]

2 R. Wraga, Trust, „Kultura” 1949, nr 4/21–5/22, Drymmer, Trust, „Kultura” 1965, nr 11(217), A.S. Gasparian, Opieracja Triest. Sowietskaja razwiedka protiw russkoj emigracji 1921-1937, Moskwa 2008; Michniewicz, Wielki bluff sowiecki, Chicago 1991; A. Krzak, Czerwoni Azefowie..; L. Nikulin, dz. cyt.; S. Wojciechowski, Triest. Wospominanija, Kanada 1974.

3 Operacja Trust w trakcie jej trwania była tajemnicą nawet WEWNĄTRZ GPU, z czego wynika, że dokumentacja operacyjna bynajmniej nie musiała odpowiadać prawdzie lub też nie trafiła w całości do archiwum, zwłaszcza, jeśli służyła potem jako kanwa do tworzenia operacyjnych klonów; por.: G. Bailey, The Conspirators, London 1961, s. 66.

4 W pracy będę stosował skrót GPU na określenie sowieckiej służby (ściślej sowieckiego kontrwywiadu cywilnego, czyli Kontrrazwiedywatielnogo Otdieła GPU), która w rzeczywistości w opisywanym okresie kilkakrotnie zmieniała nazwę (WCzKa – Wsierossijskaja Czezrezwyczajna Komisija po Bor’bie z Kontrrwolucijej i Sabotażom – 1917–1922, od grudnia 1922 do listopada 1923 GPU – Gławnoje Politiczeskoje Uprawlenije, od listopada 1923 do 1934 r. OGPU, czyli Objedinionnaje GPU). Wynika to z chęci uproszczenia nazewnictwa i niewprowadzania niejasności terminologicznych oraz z faktu, że pomimo zmian organizacyjnych i nazewniczych, zarówno funkcje, jak i kadra pozostawały zasadniczo niezmienione.

5 Centralne Archiwum Wojskowe w Warszawie-Rembertowie (dalej: CAW), Oddział II Sztabu Generalnego (Głównego) Wojska Polskiego 1918–1939 (dalej: Oddział II), sygn. I. 303.4.2090, Kak waznik Triest (dokument niedatowany w języku rosyjskim – z kontekstu wynika, że jest to zeznanie Opperputa złożone w 1927 r.

6 L. Nikulin, dz. cyt.

7 James Jesus Angleton (ur. 9 grudnia 1917 r., zm. 11 maja 1987 r.), w latach 1954–1975 szef kontrwywiadu CIA (Associate Deputy Director of Operations for Counterintelligence). Wskutek analizy zeznań dwóch defektorów z KGB, A. Golicyna i J. Nosenki, doszedł do wniosku, że wysoko w strukturze CIA jest ulokowany sowiecki kret. Ta sprawa, mimo wieloletnich dochodzeń, nigdy nie została wyjaśniona, jednakże J.J. Angleton, choć został zmuszony do odejścia na emeryturę, był pierwszym oficerem CIA próbującym w pełni zrozumieć modus operandi KGB (por.: R. Helms, A Look over My Shoulder: A Life in the Central Intelligence Agency, Random House, New York 2003; M. Holzman, James Jesus Angleton, the CIA and the Craft of Counterintelligence, University of Massachusetts Press, 2008; T. Morgan, A Covert Life: Jay Lovestone, Communist, Anti-Communist, and Spymaster, Random House, New York 1999; W.F. Buckley, Spytime: the Undoing of James Jesus Angleton: A Novel, A Harvest Book Harcourt, San Diego, New York, London 2000; D.C. Martin, Wilderness of Mirrors: Intrigue, Deception, and the Secrets that Destroyed Two of the Cold War’s Most Important Agents, Harper & Row, New York 1980; E.J. Epstein, Podstęp. Niewidzialna wojna między KGB a CIA, Krosno 1993).

8 Identyczne założenie przyjął w swojej pracy G. Bailey: If much about the events [...] has still to be deduced and conjectured, a careful analysis of the existing documentation [...] does at least provide a first rough but coherent and integrated sketch of a patchwork of intrigue that may well be unparalelled in the history of mankind: G. Bailey, dz. cyt., s. IX.

9 KGB traktowało Trust i Syndykat jako case study na kursach dla oficerów przedsięwzięć aktywnych oraz model do operacji dezinformacyjnych, choć nawet swoim oficerom nie ujawniano całości operacji; Ch. Andrew, O. Gordijewski, KGB, Warszawa 1997, s. 92–93, 102.

10 T.H. Bagley, Wojny szpiegów, Poznań 2014, s. 134. Nawet w przypadku liczby 40 operacji może się ona okazać za mała. Opperput deklarował już w 1927 r., że OGPU ma „40 linii” podobnych do Trustu. Ponieważ stosował on wtedy taktykę „kłamania przez prawdę” (patrz dalej), nie da się wykluczyć, że jego enuncjacje odpowiadały faktom, choć trudno autorytatywnie stwierdzić w jakim stopniu.

11 Tamże, s. 137–140. Por. opis operacji „Monastyr” na oficjalnej stronie rosyjskiego wywiadu; http://svr.gov.ru/history/operation4.htm [dostęp: 14.05.2016 r.]

12 T.H. Bagley, dz. cyt., s. 139.

13 Jak pisał R. Wraga: Po drugiej wojnie światowej, „Trusty” stały się czymś nieodzownym w życiu międzynarodowym i nikt dziś nie jest w stanie sprawdzić, gdzie i kiedy są one organizowane przez komunistów, a gdzie powstają z inicjatywy „prywatnej”... [w:] J. Mackiewicz, Zwycięstwo prowokacji, Monachium 1962, s. 102.

14 T.H. Bagley, dz. cyt, s. 153.

15 Tamże, s. 150–153; Ch. Andrew, O. Gordijewski, dz. cyt., s. 342; E.J. Epstein, dz. cyt., s. 39.

16 T.H. Bagley, dz. cyt., s. 157; por.: D.J. Kaszeta, Lithuanian Resistance to Foreign Occupation 1940–1952, „Lituanus. Lithuanian Quarterly Journal of Arts and Science” 1988, Volume 34, No. 3, wersja online: http://www.lituanus.org/1988/88_3_01.htm [dostęp: 11.04.2016 r.], V.S. Vardys, The Partisan Movement in Postwar Lithuania, „Lituanus. Lithuanian Quarterly Journal of Arts and Science” 1969, Volume 15, No. 1, wersja online: http://www.lituanus.org/1969/69_1_02.htm [dostęp 11.04.2016 r.]

17 W literaturze przedmiotu na określenie tego typu operacji używa się wielu pojęć: inspiracja, dezinformacja, gra operacyjna, gra kontrwywiadowcza, prowokacja – uszczegółowienie pojęć oraz ustalenie zarówno związków między nimi, jak i różnic zostanie zamieszczone w dalszej części pracy.

18 Наступательность – образ действий контрразведки..обеспечивающий активность и инициативу, достижение максимальных успехов в борьбе с противником. Н. – представляет собой органзационно-технический принцип, которым стремятся руководствоваться разведывательные и контр разведывательные органы в своей деятельности. В соответствии с ним сторона действующая наступательно, достигает при прочих равных условиях найлучших результатов; Kontrrazwiedywateilnyj słowar’, Moskwa 1972, s. 171.

19 T.H. Bagley, dz. cyt., s. 240.

20 Por.: J. Quiroga, Cuban Palimpsest, Minneapolis 2005; J. Preston, T. Weiner, A Document by Cuban Spy Talks of Acts Against CIA, „The New York Times” z 8 października 2000 r.; E. Volkman, Największe operacje szpiegowskie XX wieku, Warszawa 2000, s. 31–42.

21Zagranicznaja Jaczejka Rossijskoj Monarchiczeskoj Organizacji.

22 Rzecz jasna, jaczejki MOCR powstawały w miastach, gdzie była silna biała emigracja, ale także z wykorzystaniem już istniejącej sieci agenturalnej GPU. Przykładem może być Berlin, gdzie w momencie powstania ZJARMA, w środowisku monarchistów działała rozgałęziona siatka wywiadowcza obejmująca m.in. trzech białych generałów: Iwana Zajcewa (skoligaconego z odpowiadającym za korespondencję z Trustem ROWS, gen. Arsenijem Zajcewem), Wiktora Jachontowa i Jewgenija Zelenina; por.: Ch. Andrew. W. Mitrochin, Archiwum Mitrochina, s. 75–76. W Warszawie, prócz jaczejki Trustu, działała także agentura sowiecka niezależna od MOCR, lecz przezeń wykorzystywana, czego przykładem jest np. wykryta w 1927 r. siatka kierowana przez białego generała, Daniela Wietrienkę; Ch. Andrew, W. Mitrochin, dz. cyt., s. 81–82.

23 Michniewicz, Wielki bluff sowiecki, Chicago 1991, s. 74.

24 A. Krzak, Czerwoni Azefowie.., s. 179.

25 T.K. Gładkow, Artur Artuzow, Moskwa 2008 – wersja online bez paginacji ze strony http://www.litres.ru/teodor-gladkov/artur-artuzov/, [dostęp: 16.03.2016 r.]

26 Dowodem mogą być wspomnienia ówczesnego attaché wojskowego RP w Japonii, ppłk. SG Wacława Jędrzejewicza, z których wynika, że dane Oddziału II SG WP na temat RKKA (jeśli wierzyć Sowietom w 95 proc. nieprawdziwe) w ogólnych zarysach (mimo różnic w dyslokacji jednostek) zgadzały się z informacjami japońskiego Sztabu Generalnego; W. Jędrzejewicz, Wspomnienia, Wrocław-Warszawa-Kraków 1993, s. 133, 159. Także attaché wojskowy w Moskwie, mjr dypl. Tadeusz Kobylański w styczniu 1927 r. przesłał do Warszawy materiały otrzymane od japońskiego attaché wojskowego, z całą pewnością pochodzące od Trustu; A. Pepłoński, Polski wywiad na ZSRR 1921–1939, Warszawa 1996, s. 102–103. Z ramienia wywiadu japońskiego z Trustem kontaktował się mjr Kurashige; K. Paduszek, Zajrzeć do mózgu Lenina. Wywiad II Rzeczpospolitej a postrewolucyjna Rosja, Łomianki 2016, s. 381.

27 Brak też badań związków Trustu ze środowiskami dziennikarskimi (zwłaszcza spośród pism emigracyjnych), literackimi, czy masońskimi krajów, w których działały jego jaczejki; por. S. Mackiewicz, dz. cyt., s. 101. Nikt nie przeanalizował też związków białogwardyjskiej agentury GPU aktywnej w Truście z NSDAP, choć wiadomo, że te środowiska mogły się przenikać, choćby z racji związków ideologów NSDAP wywodzących się z Niemców bałtyckich i członków WMS; por.: M. Sayers, A.E. Kahn, The Great Conspiracy Against Russia, New York 1946, s. 40–42 (szerzej: M. Kellog, Rosyjskie źródła nazizmu, Poznań 2015) oraz z osiągnięciami wywiadu sowieckiego w połowie lat 20 XX w. w Berlinie, gdzie znajdowały się najsilniejsze rezydentury INO w Europie (Берлинская резидентура сумела приобрести довольно ценных источников в правительственных учреждениях, в контрразведывательных органах, политических партиях, в том числе и в НСДАП, получала политическую информацию из различных кругов не только Германии, но и ряда соседних европейских стран; Oczierki istorii rossijskoj wnieszniej razwiedki, pod red. J. Primakowa, t. 2, Moskwa 1996, wstęp, wersja online bez paginacji: http://coollib/com/b335274 [dostęp: 18.05.2016 r.].

28 Brak skuteczności był skutkiem przemyślanej struktury doniesień Opperputa, która wykluczała pozytywne rozstrzygnięcia sądowe przy braku dodatkowych źródeł informacji.

29 Najbardziej kuriozalnym przykładem jest nazywanie Opperputa... Operputinem – patrz: R. Pullat, Stosunki polsko-fińskie w okresie międzywojennym, Warszawa 1998, s. 125.

30 Zachowanie ppłk SG Ludwika Bociańskiego na początku przesłuchania Opperputa w 1927 r. świadczy dobitnie o tym, że, choćby z grubsza, rozumiał wagę problemu. Z jego raportu wynika, że prawdopodobnie zdecydował się na dyskredytowanie enuncjacji Opperputa, gdy z jego zeznań wyniknęło, że prócz szeregowych oficerów Oddziału II SG WP, CAŁY Sztab Generalny WP miał być zinfiltrowany.

31 Odsunięto wprawdzie od służby osoby najbardziej skompromitowane, ale nie wpłynęło to na ich późniejszą karierę w administracji państwowej. Warto jednak pamiętać, że zdecydowane działania w sytuacji podejrzeń o infiltrację własnej struktury nie są częstym zjawiskiem w działaniach służb specjalnych, które – z racji tajności – są trudne do kontroli i zwykle chronią własne interesy.

32 Postąpiły tak nie tylko młode i niedoświadczone wywiady państw limitrofowych, ale także dysponujące ogromną tradycją wywiady francuski i angielski, które – pomimo ewidentnych dowodów na to, że Sowieci udający monarchistów aktywnie docierali do ich oficerów – wybrały opcję udawania, że nic się nie stało. Brytyjczycy posunęli się nawet do tego, że – choć ich oficerowie (w tym Sidney Reilly i kapitan Aleksander Ross z konsulatu w Rewlu) dawali się wodzić Rosjanom za nos równie łatwo jak wszystkie inne ofiary mistyfikacji – w rozmowie z polskim attaché wyśmiewali łatwowierność Finów – por.: CAW, Oddział II, sygn. 303.4.2090, list attaché wojskowego ppłk. SG Romana Michałowskiego nr 518/I/C z 26 maja 1927 r. zatytułowany „Kochany Tadku” (prawdopodobnie szef Oddziału II SG WP ppłk SG Tadeusz Schaetzel).

33 Dowodem nie wprost jest brak materiałów w archiwach rosyjskich dotyczących wszystkich operacji zrealizowanych przez Dezinformbiuro, jak i agentury w nich użytej; A.N. Ickow, Ostroje orużije dezinformacji [w:] Oczierki.., dz. cyt.

34 O tym, że Sowieci nie dzielili się doświadczeniami związanymi z Trustem nawet z najbliższymi sojusznikami można wnioskować z opracowań polskiego wywiadu PRL, np. Dora Taubman z Informacji Wojskowej w opracowaniu na temat Oddziału II SG WP pisała, że w latach 1921–1923 wywiad na ZSRR był skuteczny, docierając do sztabów RKKA (z czego wniosek, że GZI MON nie wiedział o tym, że od 1921 r. Oddział II SG WP był faszerowany dezinformacją), przyznając jednocześnie, że szczegóły „afery MOR” były GZI nieznane; D. Taubman, Komunikat nr 13. Krótka informacja o Wydziale Wywiadowczym Oddz. II Szt. Gł. za lata 1921-1929, GZI MON, Warszawa 1953, s. 10, 12.

35 Sowieci wiedzieli o tym, że Oddział II SG WP przekazuje Francuzom i Brytyjczykom informacje nt. RKKA, dlatego też fałszywki były starannie przygotowywane. Np. w 1923 r. Trust dostarczył raport z danymi technicznymi wyposażenia RKKA na wypadek wojny, nr 2143/CC, na którym były autentyczne podpisy L. Kamieniewa, J. Unszlichta i B. Szaposznikowa; T. Gładkow, dz. cyt.

36 Por. A. Krzak, Czerwoni Azefowie.., s. 7; A. Pepłoński, dz. cyt., s. 102–104.

37 Patrz: Hoover Institution Archives (dalej: HIA), Nicolaevsky Coll.; tamże, Vrangel’s Coll; tamże, Melgunov Papers; tamże, Struve Papers.

38 Znakomitym przykładem jest – skądinąd świetnie udokumentowana – praca Lazara Flejszmana (W tiskach prowokacji. Opieracja Triest i russkaja zarubieżnaja pieczat’, Moskwa 2003), gdzie przyjmuje się za absolutnie udowodnioną tezę, że Opperput był prawdziwym defektorem. Podobnie rzecz wygląda w pracach innych rosyjskich historyków, z których niektórzy (jak np. T. Gładkow) sugerują nawet, że zdrada Opperputa wynikała z uwikłania się w długi wobec oficerów Oddziału II SG WP; T. Gładkow, dz. cyt.

39 Jednocześnie w paryskiej „Rossiji” i ryskim „Siegodnia” 18, 19 i 20 października 1927 r.

40 The Birk Case, Official Report to the Department od State (USA Legation Riga-Latvia), 21 grudnia 1927.

41 N. Czebyszew, Triest – istorija odnoj liegiendy, „Wozrożdenije” z 5 i 16 sierpnia 1935 r.

42 W.M. Lewickij, Płany rozłożenija emigracji, „Monograph” z 21 maja 1936 r.

43 A. Amfiteatrow, O Triestie, Ordien Judy Priedatielia, „Wozrożdenije” z 1 sierpnia 1935 r. i 31 października 1935 r.

44 R.G. Rocca, The Trust, „The Center For Intelligence Studies” 1990, No 1 – wersja online: http://www.centerforintelligencestudies.org/THE_TRUST.html [dostęp: 3.01.2015].

45 R. Wraga, Trust, „Kultura” 1949, nr 4/21 oraz 4/22.

46 Tenże, Triest – istorija sowieckoj opieracji, Triest i wnutrienniaja linija, „Wozrożdenije” z 11 września 1950 r.

47 Tenże, Russian Emigration After Thirty Years in Exile, „Eastern Quarterly”, t. 4, nr 1, styczeń 1951.

48 Tezę o tym, że pod pseudonimem Bailey kryje się J. Niezbrzycki wysunął Władysław Michniewicz i – jak się wydaje – mógł mieć rację. W każdym razie, praca G. Baileya powtarza wiernie wszystkie elementy artykułu R. Wragi, np. sprawę rzekomego wykrycia przez Piłsudskiego fałszerstwa planu mobilizacyjnego; G. Bailey, dz. cyt., s. 57–58.

49 N. Grant, A Thermidorian Amalgam, „The Russian Review”, New-Hampshire– Hanover 1963, t. 22, nr 4.

50 Por. tenże, Deception on a Grand Scale, „International Journal of Intelligence and Counter Intelligence” 1986, t. 1 nr 4.

51 L. Nikulin, Miortwaja zyb’..

52 [...] восстановил в памяти народа забытые, ранее оклеветанные бандой Берия имена честных и преданных родине чекистов.К сожалениюо некоторых погибших, потом реабилитированных товарищах сказано слишком мало [...]; „Krasnaja Zwiezda” z 22 września 1965 r.

53 W. T. Drymmer, Trust..

54 W. Michniewicz, dz. cyt.

55 S. Wojciechowski, Triest...

56 Por. E.J. Epstein, Podstęp..

57 R.G. Rocca, The Trust..

58 L. Flejszman, dz. cyt. Być może uparte niedostrzeganie przez autora śladów OGPU w działaniach Opperputa także po jego ucieczce da się wytłumaczyć renesansem w Rosji zainteresowania białą Rosją i rosnącym kultem biełogo dieła, jednakże ta kwestia wymagałaby osobnej analizy

59 A.S. Gasparian, Opieracja „Triest”..; tenże, OGPU protiw ROWS. Tajnaja wajna w Pariże 1924–1939, Moskwa 2008.

60 Dla przykładu: A. Krzak w swojej pracy zauważa, że użycie przez GPU Wiktora Steckiewicza w kontakcie z Polakami było aberracją z punktu widzenia praktyki służb specjalnych i słusznie notuje, że był to dowód na całkowitą kontrolę operacyjną nad sytuacją ze strony GPU, jednakże nie rozwija tego wątku, poprzestając na zasygnalizowaniu czegoś, co absolutnie wymyka się logice operacyjnej, a co zostanie omówione w dalszej części pracy.

61 Przykładem koronnym może być nadanie agentowi GPU, wykorzystywanemu w Truście, Toivo Juhonpoika Vähä – po fikcyjnym aresztowaniu i skazaniu – nowej tożsamości. Jako Iwan Pietrow został pisarzem i dopiero na polecenie KGB w 1964 r. odkrył swoją prawdziwą tożsamość w rozmowach z L. Nikulinem.

62 Chyba najsłynniejszym (ujawnionym) przykładem takiej sytuacji w historii służb sowieckich był casus siatki nielegałów stworzonej w 1927 r. przez agentów GPU, Bertolda Ilka i Moritza Weinsteina, która miała obejmować Niemcy, Francję, Wielką Brytanię i Polskę. W 1933 r. okazało się, że „agenci” albo nie istnieli, albo byli krewnymi ww. rezydentów, zaś cała konstrukcja służyła do wyciągania funduszy z centrali; Ch. Andrew, W. Mitrochin, dz. cyt., s. 84–85.

63 Zdaniem W. Mitrochina, archiwa Trustu były przechowywane w tzw. spiecfondach b. II Zarządu Głównego KGB, jednakże: Powtarzające się używanie wielu pseudonimów na określenie tej samej osoby w trzydziestosiedmotomowych archiwach operacji TREST oraz zadziwiające przemieszania faktów i fikcji sprawiały, że licznym oficerom KGB i historykom, studiującym te archiwa, nie udało się przedstawić jasnego obrazu operacji; Ch. Andrew, W. Mitrochin, dz. cyt. s. 92.

64 H. Lewandowski, Podstęp, inspiracja i dezinformacja w działalności służb specjalnych, Warszawa 2000.

65 Masterman, Brytyjski system podwójnych agentów 1939-1945, Warszawa 1973.

ROZDZIAŁ I. INSPIRACJA JAKO METODA PRACY OPERACYJNEJ

1. Elementy operacji dezinformacyjnych

Żeby zrozumieć w pełni przebieg operacji MOCR-Trust, należy przede wszystkim wyjaśnić podstawowe elementy teorii operacji dezinformacyjnej, na które składają się:

a) koncepcja aktywnego kontrwywiadu, czyli operacje dezinformacyjne (inspiracyjne),

b) koncepcja realizowania kontrwywiadu zaczepnego (ofensywnego)1 poprzez sieci podwójnych agentów,

c) dezinformacja jako główny cel operacyjny kontrwywiadu (zaczepnego);

Już w trakcie I wojny światowej i rewolucji bolszewickiej nastąpiła zmiana w podejściu do funkcjonowania służb specjalnych. Wcześniej wywiad i kontrwywiad działały w sposób ograniczony i miały drugorzędne znaczenie2. Nieliczne instytucje o takim charakterze zyskiwały wagę dopiero w momentach konfliktów zbrojnych, kiedy to sztaby główne potrzebowały informacji do prowadzenia działań militarnych. Policja polityczna zwalczająca ruchy rewolucyjne była w Europie Zachodniej nieliczna i działała na poboczu głównych zainteresowań swych macierzystych organizacji. Nawet ciesząca się złą sławą carska Ochrana, liczyła przed rewolucją mniej niż 1000 pracowników3.

Powstanie reżimu sowieckiego zmieniło tę sytuację, gdyż bolszewicy – pozbawieni poparcia społecznego4 – musieli oprzeć się na Wsierossijskoj Czeriezwyczajnoj Komissij po Bor’bie s Kontrriewolucyjej i Sabotażom – Wszechrosyjskiej Komisji Nadzwyczajnej do Walki z Kontrrewolucją i Sabotażem (WCzeKa)5. Niezwykle szybko stała się ona ogromną liczebnie organizacją6, której zasadnicze cele daleko wykraczały poza tradycyjny obszar wywiadu i kontrwywiadu, de facto stając się narzędziem do realizacji strategicznych celów nowej władzy7, działającej w sytuacji braku poparcia społecznego i wrogiej izolacji międzynarodowej mogącej (jak wierzono na początku lat 20. XX w.) przekształcić się w militarną interwencję, tym razem jednak na skalę znacznie poważniejszą niż w trakcie wojny domowej.

Inne cele działania sowieckich służb specjalnych wymusiły modyfikację ich struktury (która zaczęła infiltrować wszystkie poziomy życia społecznego) oraz podejścia teoretycznego do nich, czego dobrą ilustracją jest cytat z teoretyka sowieckiego wywiadu, A. J. Kuka:

Wywiad tajny nabrał charakteru aktywnego. Ta cecha wywiadu tajnego, jako nosząca znamiona terroryzmu, dezorganizacji życia państwowego i systemu wojskowego strony przeciwnej okazuje się nadzwyczaj ważna i ukazuje wywiad w zupełnie innym świetle niż przed wojną światową8.

Aktywność kontrwywiadu była rewolucyjną zmianą w stosunku do koncepcji z przeszłości, opartych na policyjnej formule ścigania sprawców przestępstw, zakładającej – co za tym idzie – następstwo czasowe zawarte w logicznej zasadzie sprawstwa czynu zabronionego i kary następującej po jego dokonaniu. Nowa koncepcja polegała na prewencji, czy też – mówiąc w nieco szerszym kontekście – na kreowaniu rzeczywistości, a nie jej poznawaniu przez wywiad lub korygowaniu poprzez działania policyjno-kontrwywiadowcze.

W sensie logicznym jest to absurd, gdyż działania służb specjalnych – zgodnie z koncepcją aktywności – już w fazie planowania wyprzedzały działania jakichkolwiek aktorów oczekiwanych działań. Sowiecka koncepcja była więc przewrotem kopernikańskim w dotychczasowej logice przyczynowo-skutkowej stosowanej poprzednio w europejskich systemach policyjnych. Działania Ochrany, stanowiące niewątpliwie podstawę tej koncepcji, choć zawierały w sobie zaczątki tej idei, nigdy nie osiągnęły takiej masowości i profesjonalizmu, jak operacje sowieckiego kontrwywiadu9.

Rosja Sowiecka, zbudowana przez byłych rewolucjonistów tępionych przez carską Ochranę i oparta na tajnej policji, jako na głównym filarze władzy, odkryła prowokację jako narzędzie uprzedzenia możliwych (choć niekoniecznych) działań potencjalnych przeciwników. Sowieci na początku istnienia swojego państwa byli zbyt słabi, by pozwolić sobie jedynie na reaktywność. Musieli uprzedzić potencjalny atak, gdyż ich potencjał wojskowo-gospodarczy był zbyt mały (zwłaszcza w stosunku do ogromnego terytorium kontrolowanego przez porewolucyjną władzę), by móc przeciwstawić się jakiejkolwiek akcji na szerszą skalę. Z punktu widzenia strategii wojskowej, taka sytuacja wymusza dwojaką odpowiedź: albo rezygnację z opanowania terytorium i kontrolowanie jedynie kluczowych jego punktów10, albo – i to jest istotne dla naszych rozważań – wywołanie reakcji przeciwnika, by znając miejsce, czas i zastosowane siły móc wypracować środki zaradcze.

Kluczową rolę – na poziomie strategicznym tak rozumianego podejścia teoretycznego – odgrywają służby specjalne, których zadaniem jest z jednej strony ukrycie prawdy, a z drugiej, podsunięcie jej wersji alternatywnych w postaci dezinformacji.

Dla przeprowadzenia operacji dezinformacyjnej niezbędne są sekwencje działań celowych, zaplanowanych i tajnych realizowanych za pomocą różnych aktorów, korzystających z różnych kanałów przekazywania informacji, ale poddanych kontroli jednego, scentralizowanego ośrodka kierowniczego11.

Cele operacyjne wypływają z potrzeb operacyjnych, wynikających z:

a) założeń strategicznych państwa w różnych sferach funkcjonowania (militarnej, ekonomicznej, politycznej),

b) z kontrwywiadowczego zabezpieczenia kraju (czyli z charakteru systemów ochrony bezpieczeństwa państwa),

c) z poziomu rozpoznania kierunków, metod i środków działania służb specjalnych uznanych za wrogie12.

Cele operacyjne wynikają w dużym stopniu także z zainteresowań, form działania i możliwości strony dezinformowanej (ofiary), które w naturalny sposób podsuwają tematy i kanały dezinformacji13. Szczególną wagę przy planowaniu operacji dezinformacyjnej przypisuje się uniknięciu ryzyka wykrycia dezinformacji przez ofiarę, gdyż świadome podjęcie gry przez stronę dezinformowaną daje jej od samego początku przewagę i odbiera inicjatywę stronie dezinformującej14.

Kwestia przejęcia inicjatywy operacyjnej w podjętej grze pozwala od samego początku ukierunkować zainteresowania (a więc i dalsze działania) strony przeciwnej na drugorzędne problemy, którym nadaje się fałszywie najwyższą rangę w hierarchii priorytetów przeciwnika15.

Niezbędną rzeczą zarówno w rozpoczęciu gry dezinformacyjnej, jak i przejęciu w niej inicjatywy w celu sterowania biegiem wydarzeń jest kontrola systemów łączności lub wprowadzenie swojej agentury w struktury operacyjne przeciwnika. Bez spełnienia choć jednego z tych warunków nie jest możliwym rozpoczęcie operacji dezinformacyjnej.

Podstawowym celem operacji jest przekonanie strony dezinformowanej, że jej sukcesy i porażki są wynikiem jej działań, zaniechań lub błędów. Innymi słowy, ofiara dezinformacji musi wykluczyć bycie sterowaną, uspokajając się znajdowaniem „naturalnych” wyjaśnień – często niepokojących – wydarzeń16.

Pierwszym etapem operacji dezinformacyjnej jest dobranie kanałów (środków) przekazywania dezinformacji stronie dezinformowanej. Zwykle kryterium ich doboru to informacja, które ze źródeł są wysoko oceniane przez ofiarę (agenci – ideowcy, techniczne środki zdobywania informacji, radiowywiad itp.)17.

Po uzyskaniu możliwości przekazywania stronie dezinformowanej pożądanych przez dezinformatora informacji, niezbędne jest uzyskanie inicjatywy operacyjnej, tak by ofiara dezinformacji była przekonana, że za wszystkimi wydarzeniami stoją wyłącznie jej własne działania lub też jej własne potknięcia i zaniedbania.

By to było możliwe, niezbędne jest ustalenie, czy ofiara dezinformacji nie dysponuje alternatywnymi źródłami informacji, które mogłyby zakłócić proces absorpcji dezinformacji przez nią. W razie wykrycia alternatywnych kanałów zdobywania i weryfikowania informacji, konieczne jest ich przejęcie lub – w najgorszym wypadku – zdezorganizowanie lub skompromitowanie18.

Obok pełnej kontroli kanałów zdobywania informacji przez ofiarę, warunkiemkoniecznym operacji jest dysponowanie własnymi źródłami w strukturze organizacyjnej przeciwnika, przy czym muszą one być tak ulokowane, by umożliwiać ocenę na ile udaje się budować fałszywy obraz rzeczywistości w zespołach analitycznych i gremiach decyzyjnych ofiary. Zgodnie z założeniami teorii, powinno się dysponować zarówno agentami wpływu, jak i kretami19, gdyż taka kombinacja zapewnia możliwość nie tylko kontrolowania postępów operacji dezinformacyjnej, ale także wpływanie na procesy decyzyjne podejmowane na gruncie podsuniętych ofierze fałszywych informacji20.

Rzecz jasna, funkcję agentów wpływu i „kretów” mogą spełniać środki techniczne (pod warunkiem PEŁNEGO kontrolowania WSZYSTKICH kanałów informacji ofiary), jednakże ta wersja operacji dezinformacyjnej, jako niemająca związku z omawianym przypadkiem historycznym, pozostanie jedynie zasygnalizowana bez jej rozwinięcia21.

W formie graficznej, naszkicowany powyżej schemat operacji dezinformacyjnej wygląda następująco22:

W powyższym mechanizmie sprzężenia zwrotnego, zwanego w żargonie kontrwywiadowczym „pętlą”23, strona dezinformująca – kontrolująca kanały zdobywania informacji ofiary dezinformacji, przekazuje nimi pożądane treści, przy czym – za pomocą własnej agentury – stale kontroluje sytuację. krety przekazują bowiem, które informacje spotkały się z zainteresowaniem, a które wzbudziły wątpliwości, wiarygodność jakich źródeł jest uważana za wysoką, a jakie są traktowane nieufnie oraz – co ważne – jakie działania zamierza podjąć strona dezinformowana opierając się na otrzymanej dezinformacji.

Agenci wpływu zaś, jak to zostało już wcześniej wspomniane, mają za zadanie wpływać na procesy decyzyjne i analityczne, tak by zablokować choćby przypadkowe podjęcie faktycznie odpowiednich do sytuacji decyzji. Należy tutaj nadmienić, że możliwości agentury wpływu oddziaływania na skuteczność aparatu analitycznego ofiary dezinformacji są różnorakie: od podejmowania bezpośrednich decyzji korzystnych dla strony dezinformującej, aż po znacznie subtelniejsze metody, np. takie sprofilowanie wymagań wobec kandydatów do służby, by nie byliby oni w stanie podejmować jakichkolwiek złożonych decyzji24.

Tak więc, upraszczając nieco zagadnienie, można podzielić działalność agentury wpływu na dwie kategorie: aktywność blokującą, utrudniającą proces weryfikacji faktów i podejmowania trafnych decyzji oraz aktywność stymulującą ofiarę w kierunku działań pożądanych przez stronę dezinformującą. Stymulowanie ze strony agentury wpływu pozwala na budowanie obrazu rzeczywistości u ofiary zgodnego z interesami dezinformatora, na zaprzątanie uwagi wydarzeniami drugorzędnymi w celu jej odwrócenia od zjawisk istotnych, na przyjmowanie decyzji ułatwiających dalszy proces dezinformowania. Sprawnie przeprowadzona operacja dezinformacyjna nie ogranicza się bowiem jedynie do oszukania wrogiego wywiadu i zdobycia nad nim przewagi operacyjnej, ale – w pewnym sensie – umożliwia zdobycie kontroli i możliwości sterowania nim w kierunku korzystnym dla strony dezinformującej25.

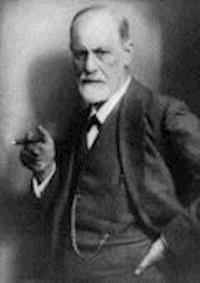

Feliks Dzierżyński

Ostatnim elementem operacji dezinformacyjnej, który wymaga omówienia jestwzajemne uwiarygodnianie się źródeł.

W pierwszym etapie operacji dezinformacyjnej przekazuje się wyłącznie prawdziwe informacje, tak by ośrodki analityczne przeciwnika były w stanie wychwycić ich pełną zgodność z już posiadanym (i rozpoznanym przez dezinformatora) stanem wiedzy operacyjnej na dany temat. Ważne jest przy tym podjęcie decyzji co do zakładanej ważności realizowanej przez stronę dezinformującą operacji, gdyż im istotniejszy jest zakładany cel operacji, tym zazwyczaj większa gotowość do poświęcania własnych zasobów w celu uwiarygodnienia źródła. Kluczową rzeczą na tym etapie realizacji jest znalezienie punktu, w którym przekazywane informacje, skutecznie uwiarygodniając perspektywiczne źródło, jednocześnie nie zagrażają ważnym interesom strony dezinformującej. Często stosowanym trickiem jest np. przekazanie ofierze informacji pozwalających na zidentyfikowanie źródeł przeciwnika we własnych strukturach, przy czym „zdradza się” te źródła, o których ma się pewność, że strona dezinformowana już sformułowała wobec nich konkretne podejrzenia lub też takie, które utraciły operacyjną ważność dla strony dezinformującej. Dobrą ilustracją takiego podejścia są przeanalizowane działania Jurija Nosenki, który przekazał CIA informacje na temat źródeł KGB, które – z punktu widzenia Rosjan – nie miały już żadnego znaczenia lub też operacje osłonowe wobec agenta KGB w BND, Heinza Felfego26.

W wypadku operacji Trust, bolszewiccy agenci również przekazywali informacje na temat własnej agentury w Wojsku Polskim27.

Po wstępnym uwiarygodnieniu źródła w oczach ofiary dezinformacji przechodzi się do następnego etapu, poprzez wprowadzenie informacji uwiarygodniających źródło lub przekazywane przez nie informacje poprzez inne także kontrolowane przez dezinformatora źródła28.

W wypadku rozbudowanej operacji dezinformacyjnej rozszerza się stopniowo liczbę rzekomo alternatywnych źródeł, które wzajemnie się potwierdzają. Mówiąc obrazowo, źródło A potwierdza informacje źródła B, to zaś uwiarygodnia źródło C, które ze swojej strony uwiarygodnia źródło A. Takie krzyżowe kombinacje można rozbudowywać włączając kolejne ogniwa uwiarygodnienia i manipulując wielorodnością źródeł (czyli np. łącząc informacje kolejnych podwójnych agentów z informacjami zdobytymi za pomocą środków technicznych, radionasłuchu, zwiadu lotniczego czy źródeł otwartych29.

W szczególnie drastycznych przypadkach dochodzi do sytuacji, w której ofiara dezinformacji jest całkowicie oderwana od rzeczywistości, odbierając informacje jedynie ze źródeł fałszywych, które – poprzez wzajemne uwiarygodnianie się – tworzą w pełni logiczny i komplementarny system wypaczonego postrzegania rzeczywistości.

Reasumując, chociaż zasadniczo rozróżnia się cztery rodzaje działań dezinformacyjnych, to w rzeczywistości operacje tego typu zwykle łączą wszystkie metody, zaś ich formy hybrydalne mogą się znacznie różnić30:

1. Metoda odwrócenia uwagi: polega na dostarczeniu ofierze odpowiednio spreparowanych informacji, które mają spowodować zmianę kierunków zainteresowań i celów, przeniesienie wysiłku rozpoznania operacyjnego na inne obiekty lub pozorowane przez stronę dezinformującą działania31.

2. Metoda wprowadzenia w błąd polega na wytworzeniu u ofiary fałszywego obrazu wartości i celów strony dezinformującej poprzez dostarczenie informacji zmieniających ceny, hipotezy i wnioski strony dezinformowanej. Fałszywy obraz rzeczywistości – choć jest kluczem do wszystkich działań dezinformacyjnych– tu sprowadza się do skłonienia strony dezinformowanej do podjęcia pożądanych przez stronę dezinformującą decyzji na bazie odpowiednio spreparowanych informacji.

3. Metoda utwierdzania w przekonaniu – sprowadza się do już omówionego powyżej procesu uwiarygodniania źródeł.

4. Metoda dezinformacji poprzez zasugerowanie polega na przekazywaniu danych, które w sposób pośredni wpływają na ukształtowanie obrazu zjawisk korzystnych dla strony dezinformującej. W tym celu niezbędne jest pełne zrozumienie mechanizmów percepcji i rozumowania strony dezinformowanej, by móc odpowiednio konstruować przekazywaną dezinformację. Sztuka wywiadu to między innymi umiejętność odkrycia sposobu myślenia drugiej strony, jak również jej zainteresowań32.

a. System podwójnych agentów

Jeśli chodzi o operacje dezinformacyjne realizowane przez system podwójnych agentów, należy zaznaczyć, że w literaturze poświęconej kontrwywiadowi ofensywnemu brak przyjętej powszechnie definicji33, która byłaby wynikiem podejścia teoretycznego opartego na ujednoliconych modelach analitycznych. Dla dalszych rozważań należy przyjąć nie dychotomiczną koncepcję kontrwywiadu dzielącą go na defensywny i ofensywny (zaczepny), lecz – by w pełni zrozumieć operację Trust – założyć, że kontrwywiad defensywny jest częścią kontrwywiadu ofensywnego, gdyż za jego pomocą można przejąć alternatywne kanały pozyskiwania informacji przez przeciwnika lub w najgorszym wypadku utrudnić mu zdobywanie informacji mogących stanowić przeciwwagę dla podsuwanych mu przez stronę dezinformującą spreparowanych informacji.

Jak podkreślono na wstępie, cechą podstawową kontrwywiadu sowieckiego była ofensywność (nastupatelnost’), która wyrażała się stałą presją na przeciwnika, w celu penetracji jego sektora bezpieczeństwa, neutralizacji możliwości operacyjnych, przejęcia inicjatywy i – w ostatecznym rozrachunku – kontroli nad organizacją dzięki tworzeniu obrazu rzeczywistości uniemożliwiającego realizację przez niego własnych celów.

W tym ujęciu, chodzi więc nie o tradycyjną koncepcję ochrony tajemnic poprzez zatrzymywanie szpiegów bądź utrudnianie im uzyskanie informacji uznanych za istotne dla interesów własnego państwa (kontrwywiad defensywny), ale o objęcie ich pełną kontrolą przez dostarczanie im treści dezinformacyjnych blokujących wszelką inicjatywę operacyjną przeciwnika34. W pewnym sensie, założenie, że metody ofensywne najlepiej służą ochronie własnych zasobów informacyjnych35, jest de facto przeniesieniem zasady napoleońskiej strategii głoszącej, że najlepszą obroną jest atak.

Ważne jest także w kontrwywiadzie ofensywnym, że prócz dezinformowania przeciwnika i manipulowania jego aktywnością operacyjną, zdobywa się w trakcie operacji ofensywnych ogromną wiedzę na temat przeciwnika: jego modus operandi, celów, stanu wiedzy operacyjnej, kanałów łączności, schematów wnioskowania i wreszcie kadry wywiadowczej, co z kolei przekłada się na skuteczność dalszych operacji wymierzonych przeciwko ofierze dezinformacji.

Kontrwywiad rozumiany ofensywnie, wynika także z prostej konstatacji, że z teoretycznego punktu widzenia ograniczenie działań kontrwywiadu do działań pasywno-defensywnych (ochrona tajemnicy) może – w najlepszym wariancie skutkować powstrzymaniem wrogiego wywiadu i zachowaniem status quo. Kontrwywiad defensywny, choć utrudnia rozpoznawanie własnego potencjału, nie może jednak wyrządzić poważniejszej szkody przeciwnikowi, przez co zachęca go do eskalacji działań. W efekcie, wraz z upływem czasu przeciwnik dysponuje coraz szerszą wiedzą o systemie bezpieczeństwa ofiary w związku z czym skuteczność jej działań defensywnych MUSI maleć36. Tym samym, defensywność kontrwywiadu z oczywistych względów oddaje inicjatywę przeciwnikowi, co – zgodnie z nakreślonym wyżej podejściem teoretycznym sprawia, że wrogi wywiad ma nieograniczone pole działania i w perspektywie długoterminowej musi uzyskać przewagę, gdyż najgorszym dla niego możliwym rezultatem jest brak wygranej37. Natomiast kontrwywiad ofensywny w tym ujęciu ma teoretyczne możliwości wygranej i nie tylko zadania wrogiemu wywiadowi strat, ale nawet przejęcia nad nim kontroli operacyjnej. Aktywność kontrwywiadu ofensywnego nie musi opierać się na błędach przeciwnika, gdyż WYPRZEDZA aktywność wrogiego wywiadu, kreując dogodne dla siebie sytuacje operacyjne.

Dzięki realizowaniu działań ofensywnych głównie przez system podwójnych agentów, nie wymaga on wielkich nakładów finansowych czy personalnych, mogąc nawet przynosić materialne zyski w postaci przekazywanych przez obcy wywiad środków technicznych i funduszy na rzekomą pracę operacyjną38. Ofensywność działań niweluje nieproporcjonalność środków do tych, którymi dysponuje przeciwnik, gdyż wszelka przewaga kadrowo-techniczna traci na znaczeniu w sytuacji, gdy ofiara dezinformacji traci – wskutek oślepienia informacyjnego – zdolność do skutecznego implementowania własnych zasobów.

W przeciwieństwie do kontrwywiadu defensywnego, kontrwywiad ofensywny stawia na człowieka jako kluczowy czynnik skuteczności39, co pozwala na efektywniejsze wykorzystanie zasobów finansowo-kadrowych.

Kontrwywiad ofensywny rozumiany jako system podwójnych agentów wykorzystuje zasadniczo następujące rodzaje operacji:

a) odwrócenie wrogiego agenta,

b) wprowadzanie agentów penetracyjnych40.

Należy przy tym pamiętać, że funkcja informacyjna tejże agentury jest wtórna wobec głównego zadania, jakim jest dezinformacja przeciwnika.

Przez podwójnego agenta (choć termin jest w powszechnym użyciu, brak zwykle precyzyjnych definicji), rozumiemy osobę, która działa w sposób niejawny w organizacji (wywiadów, służb bezpieczeństwa), dostarczając informacje o jednej lub dwóch służbach nawzajem, zatajając przy tym świadomie informacje istotne dla jednej z nich41.

Upraszczając nieco zagadnienie, podwójnym agentem jest człowiek uwikłany w relację agenturalną (czyli współpracujący informacyjnie) z minimum dwiema służbami, zachowując lojalność tylko wobec jednej. Podwójny agent – prócz bycia kanałem przekazywania dezinformacji – jest także znakomitym źródłem informacji o ofierze dezinformacji, może przy tym służyć do wykrywania agentury ofiary dezinformacji w szeregach organizacji dezinformującej42.

Zasadniczo wyróżnia się trzy sposoby odwrócenia agenta43:

a) Oferent44 – czyli agent pracujący dla obcego wywiadu, który samorzutnie proponuje współpracę innej służbie. Jest to najpowszechniejszy, a zarazem obarczony największym ryzykiem sposób odwrócenia agenta. Ryzyko wynika z oczywistego pytania o rzeczywistą lojalność oferenta, który może być (i zazwyczaj jest) podesłanym przez służbę, którą rzekomo zdradza45. W praktyce kontrwywiadowczej próbuje się ustalić kierunek lojalności (tzw. bona fides) oferenta poprzez analizę deklarowanych i rzeczywistych motywacji, odporności psychicznej, charakterystyki oferenta przez pryzmat stanowiska w organizacji macierzystej oraz porównanie oferowanej wiedzy z już posiadanym zasobem46.

b) Wykrycie wrogiego agenta i odwrócenie go. Powszechna praktyka, zwykle skuteczna, gdy ujawniony agent działał pod wpływem szantażu lub bodźców ekonomicznych. Nieco trudniejsze jest skłonienie do współpracy agentury motywowanej ideologicznie47, jednakże przypadek przejętej przez MI5 agentury niemieckiej podczas II wojny światowej wskazuje, że przy odpowiednim środku nacisku (w tym wypadku wybór między zdradą III Rzeszy a wyrokiem śmierci) odwrócenie daje praktycznie stuprocentową skuteczność48.

c) Kontrolowane wysłanie oferenta, który będzie traktowany przez wrogą służbę jako możliwość penetracji, będąc w istocie lojalnym wobec swojej organizacji (patrz punkt a). Taka operacja – w związku z koniecznością przezwyciężenia nieuniknionych wątpliwości strony dezinformowanej jest powiązana z wysokimi kosztami operacyjnymi, gdyż agent musi ujawnić informacje wartościowe dla służby, której usługi oferuje. Co za tym idzie, takie rozwiązanie – jeśli ma być skuteczne – musi się wiązać z poświęceniem znacznej części zasobów własnych. Z tego powodu stosuje się tę metodę jedynie w przypadku operacji o dużym znaczeniu strategicznym. Złagodzoną i mniej kosztowną modyfikacją tej metody jest pasywne podsunięcie agenta o cechach atrakcyjnych dla wrogiej służby w nadziei, że spróbuje ona go pozyskać49.

Istnieje jeszcze możliwość wykorzystania agenta, który po wyrażeniu zgody na współpracę z obcym wywiadem zgłasza się do służb specjalnych swojego państwa i – po przeszkoleniu i instruktażu – staje się podwójnym agentem50. Należy zauważyć, że jest to najlepsza z operacyjnego punktu widzenia sytuacja, gdyż od samego początku obcy wywiad zakłada własne sprawstwo, co jest podstawowym elementem dowolnej operacji dezinformacyjnej.

Inną, modelową i niezwykle skuteczną praktyką jest dostarczanie dezinformacji ujawnionemu agentowi obcej służby, który nie jest świadom bycia ujawnionym, a co za tym idzie, skutecznie i wiarygodnie przekazuje spreparowane informacje służbie macierzystej. Jest to praktyka najskuteczniejsza z psychologicznego punktu widzenia, gdyż kontrwywiad przeciwnika nie ma możliwości udowodnienia zdrady, której brak – pomimo faktycznego wypełniania zadań dla obcego wywiadu51.

Ważnym elementem przygotowania podwójnego agenta jest budowa legendypozwalające na wspomniany wyżej bona fides agenta. Przez legendę rozumie się spójną wewnętrznie charakterystykę agenta, uwiarygodniającą go w oczach obcej służby52. Ważne jest przy tym, by legenda była tworzona z elementów prawdziwych i weryfikowalnych, tak by móc ukryć element najistotniejszy, mianowicie rzeczywisty wektor lojalności agenta.

W wypadku operacji dezinformacyjnej realizowanej za pomocą kanałów osobowych, czyli podwójnej agentury, uzyskuje się dodatkowy bonus operacyjny w postaci naturalnej więzi tworzącej się zwykle między oficerami a prowadzoną przez nich agenturą.

Proces ten, zazwyczaj nieunikniony, wynika ze złożonej sytuacji psychologicznej krystalizującej się w trakcie współpracy i jest niezwykle pomocny w procesie oszukiwania dezinformowanego wywiadu, gdyż analiza otrzymywanych informacji (mogąca zwykle przy bliższym badaniu ujawnić nieścisłości) jest od początku skażona emocjami wynikającymi z relacji między oficerami operacyjnymi a agenturą oraz między oficerami operacyjnymi a oficerami pionów analitycznych.

Jak już wspomniano, główną funkcją podwójnej agentury jest wprowadzenie w błąd przeciwnika, czyli działania dezinformacyjne, dzięki którym można osiągać złożone cele operacyjne na taktycznym i strategicznym poziomie gry. Na potrzeby niniejszej pracy zastosujemy następującą definicję pojęcia53:

Dezinformacja jest procesem wpływania na zachowanie podmiotu dezinformowanego poprzez zniekształcanie jego postrzegania rzeczywistości, prowadzące do podejmowania działań zgodnych ze zdeformowanym obrazem, a zarazem odpowiadających interesom podmiotu dezinformującego. Proces ten jest planowany i przeprowadzany przez wyspecjalizowane instytucje społeczne, które wykorzystują różnorodne kanały uzyskiwania informacji przez podmiot dezinformowany.

W powyższej definicji występują następujące pojęcia:

a) Proces wpływania: rozumiemy przez to fakt, że dezinformacja nie jest nigdy aktem jednorazowym; jest rozciągnięta w czasie i zakłada dłuższe oddziaływanie na świadomość podmiotu dezinformowanej, przy czym – jak każdy proces – ma swoje etapy i rozwija się według założonego przez dezinformatora scenariusza.

b) Zniekształcanie postrzegania rzeczywistości: dezinformacja opiera się częściowo na prawdzie, by wprowadzić w błąd podmiot dezinformowany. Fałszywa informacja jest wpleciona w pozornie spójny i prawdziwy system znaczeń, który jednak (dzięki użyciu informacji fałszywej oplecionej prawdą) jest niezwykle ciężki do weryfikacji i prowadzi do błędnego wnioskowania, za co za tym idzie, do błędnego wyboru scenariuszy działania. Zatem dezinformacja zniekształca, lecz nie może w pełni fałszować, obraz powstający w umyśle podmiotu dezinformowanego.

c) Przez wyspecjalizowane instytucje społeczne teoretycznie można rozumieć każdą instytucję, której zadaniem jest wpływanie na postrzeganie rzeczywistości przez członków danej zbiorowości, lecz – by dokładniej zaznaczyć obszar rozważań – należy zrezygnować z analizy takich zjawisk jak propaganda, reklama, PR, edukacja czy nauczanie religijne. Chociaż każde z nich jest realizowane przez wyspecjalizowaną instytucję i zmierza do wpływania na postrzeganie rzeczywistości osób poddanych ich wpływowi, to wszystkie zarazem mają miejsce w sytuacji niepełnej kontroli kanałów pozyskiwania informacji, a zatem nie są dezinformacją sensu stricto.

d) Sprzężenie zwrotne (zwane w terminologii amerykańskich służb specjalnych „pętlą”54), jak już wspominałem o tym wcześniej, pozwala z jednej strony na podsuwanie podmiotowi dezinformowanemu informacji wpływających na jego postrzeganie rzeczywistości, z drugiej zaś na kontrolowanie skuteczności przekazywanych informacji, ich modyfikację lub wzmocnienie.

Dla pełniejszego zrozumienia definicji dezinformacji, warto skonfrontować ją z podobnymi znaczeniowo pojęciami kłamstwa, manipulacji, oszustwa i prowokacji.

b. Dezinformacja a kłamstwo, manipulacja i prowokacja

Dezinformacja jest specyficznym rodzajem kłamstwa (zwłaszcza w jego szerokim rozumieniu, na przykład jako „umiejętność wprowadzania w błąd, słowami lub bez ich użycia, a nawet za pomocą prawdy”55). Jednakże dezinformacja zawiera kilka elementów, które różnią ją od kłamstwa. Po pierwsze, żadna z definicji kłamstwa nie określa go jako procesu. W praktyce komunikacyjnej życia codziennego rozróżnia się intuicyjnie: kłamstwo jako akt wprowadzenia kogoś w błąd oraz okłamywanie jako użycie kłamstwa przez dłuższy okres, jednakże żadna z przytoczonych definicji nie wprowadza takiego rozróżnienia. Ponadto, kłamstwo, choć może być (i niewątpliwie jest) wykorzystywane przez instytucje państwowe, funkcjonuje też w mikroskali społecznej, od oszukańczego krzyku niemowlęcia, poprzez radosne kłamanie dziecka, aż po łgarstwa małżeńskie, handlowe i fałszywe autoprezentacje. I wreszcie – kłamstwo nie wymaga sprzężenia zwrotnego. Można je przekazać innym, nie mając pojęcia o tym, do kogo i kiedy trafi, i jakie wywoła skutki56.

Dezinformacja natomiast jest dziełem wyspecjalizowanych instytucji: zaplanowanym procesem wprowadzania w błąd za pomocą rozległej gamy środków oraz przy pełnej kontroli kanałów informacyjnych podmiotu dezinformowanego realizowanej poprzez wykorzystanie sprzężenia zwrotnego, a co za tym idzie – niedostępnym z racji swej złożoności i kosztów dla jednostek.